Az újonnan felfedezett BlackEnergy célzott adathalász kampány ukrán szervezeteket támad

A Kaspersky Lab GReAT csapata eddig ismeretlen támadások jeleit fedezték fel az orosz ajkú BlackEnergy APT csoporttól. Egy célzott adathalász dokumentumot találtak a cég szakértői, amelyben megemlítik a szélsőjobboldali ukrán nacionalista “Right Sector” politikai pártot, és úgy tűnik, hogy a dokumentumot egy népszerű ukrán televíziós csatorna elleni támadáshoz használták.

A BlackEnergy egy igen dinamikus hackercsoport, és a legutóbbi ukrán támadások azt jelzik, hogy a destruktív cselekmények is a tevékenységeik közé tartoznak az ipari vezérlő berendezések feltörése és a kiberkémkedés mellett. A kezdetben DDoS programokat használó BlackEnergy jelentősen kiterjesztette az eszköztárát. Ezt különféle ATP típusú tevékenységekhez használja, többek között geopolitikai műveletekhez, például egy támadássorozathoz Ukrajna több kritikus ágazatában 2015 végén.

Annak ellenére, hogy többször lelepleződött, a BlackEnergy folytatja tevékenységét és jelentős veszélyt képvisel.

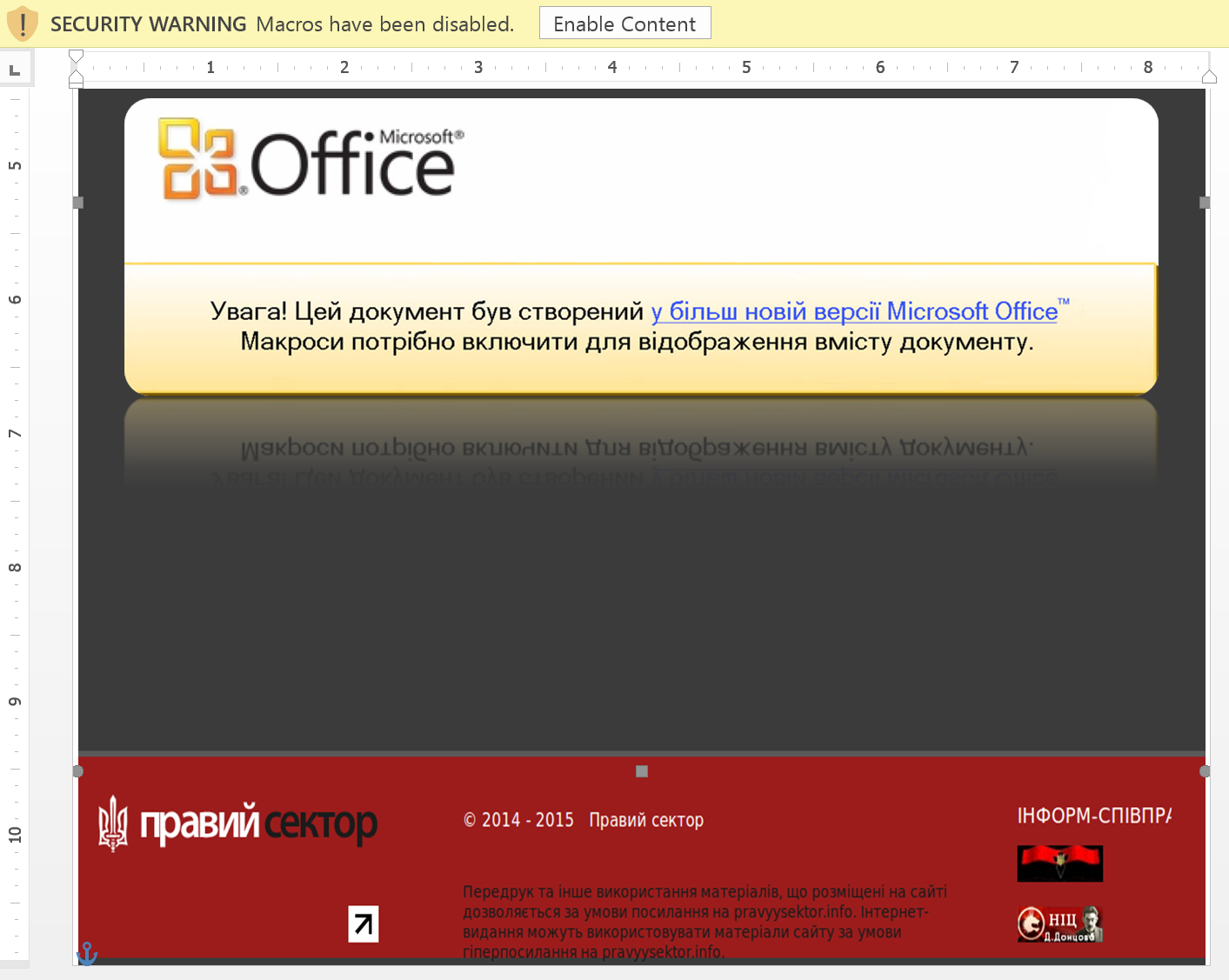

2015 közepe óta a BlackEnergy APT csoport már aktívan használja a hálózatban lévő számítógépek megfertőzésére a célzott adathalász e-maileket, amelyek makrókkal ellátott, rosszindulatú Excel-dokumentumokat tartalmaznak. Ez év januárjában a Kaspersky Lab kutatói felfedeztek egy új rosszindulatú dokumentumot, amely a BlackEnergy trójai programmal fertőzi meg a rendszereket. Ellentétben a korábbi támadásoknál használtExcel dokumentumokkal, ez egy Microsoft Word-dokumentum volt.

A dokumentum megnyitásakor megjelenik egy párbeszédablak, amely azt ajánlja a felhasználónak, hogy engedélyezze a makrókat a tartalom megtekintése érdekében. A makrók engedélyezése elindítja a BlackEnergy malware-rel való megfertőzést

Amikor a trójai aktiválódik az áldozat számítógépén, alapvető információkat küld el a fertőzött gépről a parancs és vezérlő (C&C) szerveréhez. A rosszindulatú program által továbbított egyik mező tartalmaz egy karakterláncot, amely az áldozat azonosítójának tűnik. A Kaspersky Lab kutatói által elemzett dokumentum a „301018stb” azonosítót tartalmazta, ahol az „stb” az ukrán STB televíziócsatornára utalhat. Ezt korábban, 2015 októberében a BlackEnergy egyik áldozataként azonosították.

A fertőzést követően további rosszindulatú modulok töltődnek le. A használt trójai változattól függően ezek funkciói eltérhetnek egymástól, és a számítógépes kémkedéstől az adatok törléséig terjedhetnek.

“A múltban azt láthattuk, hogy a BlackEnergy csoport Excel- és PowerPoint- dokumentumokat használ az ukrán szervezetek elleni támadásokhoz. A Word-dokumentumok használata is várható volt, így most a gyanúnk beigazolódott. Általánosságban úgy látjuk, hogy a makrókkal ellátott Word-dokumentumok használata egyre népszerűbbé válik az APT támadásoknál. Például nemrégiben megfigyeltük, hogy a Turla APT csoport makrókkal ellátott dokumentumokat használt hasonló típusú támadásokhoz. Ez azt sugallja, hogy sok ilyen támadás zárul sikerrel, és a módszer éppen ezért válik egyre népszerűbbé.” – mondta Costin Raiu, a Kaspersky Lap GReAT csapatának igazgatója.

A BlackEnergy csoport 2014-ben keltette fel a Kaspersky Lab figyelmét, amikor elkezdett a SCADA-val kapcsolatos plugineket telepíteni világszerte az ICS és energia szektorban tevékenykedő áldozatainál. Ez arra enged következtetni, hogy a a csoport különösen aktív a következő ágazatokban:

- ICS, energia, kormány és média Ukrajnában

- ICS/SCADA vállalatok világszerte

- Energiaszolgáltató vállalatok világszerte

A Kaspersky Lab korábban már beszámolt a BlackEnergy csoport által indított DDoS-támadásokról, valamint a rombolást végző rosszindulatú programjakról, a Siemens berendezések kihasználásáról és a router támadások pluginjairól. Ha többet szeretne megtudni erről és más rosszindulatú programokról, látogasson el a Securelist.com oldalra.

A Kaspersky Lab termékei észlelik a BlackEnergy által használt különböző trójaikat, a Backdoor.Win32.Fonten.*-t és a HEUR:Trojan-Downloader.Script.Generic-et.

További információk a BlackEnergy APT-ről és a kiterjesztett IOC-kről elérhetők a Kaspersky Intellience Services ügyfelei számára az intelreports@kaspersky.com e-mail-címről.